Criptografía simétrica

La criptografía simétrica es el sistema criptográfico tradicional consistente en utilizar la misma clave para cifrar y descifrar un mensaje.

Estos sistemas criptográficos existen desde que existe la necesidad de transmitir mensajes, por ejemplo se atribuye a Julio César un sistema de cifrado que utilizaba para enviar órdenes a sus generales. En su honor se le denomina como cifrado césar y consiste en sustituir las letras de un texto por otras según una clave.

Vemos un ejemplo

Tenemos las letras del abecedario

A B C D E F G H I J K L M N Ñ O P Q R S T U V W X Y Z

Una clave 4 lo que hace es desplazar cuatro posiciones las letras poniendo a la izquierda las cuatro que sobran a la derecha.

W X Y Z A B C D E F G H I J K L M N Ñ O P Q R S T U V

Esta nueva distribución de letras constituye la clave de cifrado y el algoritmo se basa en sustituir todas las letras del texto por la letra que ocupa su misma posición en la clave, donde aparece una A podremos una W, donde aparece una B pondremos una X y así sucesivamente.

Podemos desarrollar fácilmente un algoritmo matemático para realizar este cifrado. En primer lugar definimos la operación módulo (mod) como el resto de la división de un número por otro, por ejemplo 10 mod 3=1 (ya que 10 dividido entre 3 tiene cociente 3 y resto 1.

Entonces, si llamamos P0 a la posición de la letra original, P1 a nueva posición que le corresponde y C al desplazamiento, tendremos que

P1 = (P0 + C) mod 27

Si el desplazamiento C=6, entonces:

La letra A, posición 0 ahora se representa por la letra que ocupa la posición

P1 = (0 + 5) mod 27. Como el resto de 5/27 es 5 esta es la posición que representa a la letra A.

Para la letra Y posición 25, su representación será la que corresponda a la posición

P1=(25 + 5) mod 27 = 3

La operación módulo de da un carácter circular a la formula de forma que cuando agotamos las posibilidades existentes volvemos a contar desde el principio. Por muy grande que sea un número el resto de dividirlo por 27 es siempre un número comprendido entre 0 y 26 lo cual nos deja ver la idea de que ciertos números son equivalentes. Serían equivalentes 0, 27, 54, 81,... porque todos ellos tienen resto 0 al dividirlos por 27. Lo mismo ocurre con 1, 28, 55, 82,..., todos son equivalentes a 1.

Y aquí un pequeño reto:

Jl añw pwj zebeyeh

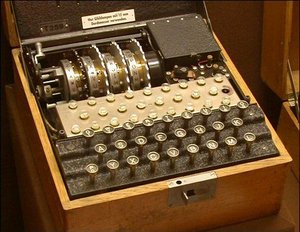

En la actualidad estos métodos parecen un poco ingenuos, pero en sus tiempos tuvieron su importancia.

http://es.wikipedia.org/wiki/Cifrado_César

Otro sistema de cifrado muy extendido hoy día es el método XOR, basado en dicha operación binaria y su característica básica de que al aplicar dos veces una operación XOR a un mensaje obtenemos el mensaje original.

Tabla de XOR

| A | B | A XOR B |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 0 |

Es decir, si los dos bits son iguales el resultado es cero y si son distintos es uno.

Supongamos que tenemos un mensaje 1001 1101 que queremos codificar con la clave 1100 0011

Realizamos una operación XOR entre los bits del mesaje y los bits de la clave, que básicamente consiste en poner un cero si los bits correspondientes del mensaje y la clave son iguales y un uno si son distintos:

1001 1101

1100 0011

_________

0101 1110

Y este resultado 0101 1110 sería el mensaje cifrado. Para descifar el mensaje sólo tenemos que volver a aplicar XOR con la misma clave:

0101 1110

1100 0011

_________

1001 1101

Este sistema de cifrado tiene una simplicidad extrema porque se basa en operaciones digitales básicas y es muy rápido pero no ofrece una gran protección. Algunas aplicaciones cifran sus datos usando este sistema.

Otros sistema de cifrado simétrico ampliamente utilizados son DES, 3DES, Blowfish e IDEA.

http://es.wikipedia.org/wiki/Criptografía_simétrica

El problema de la transmisión

La transmisión de las claves es el principal problema que presenta la criptografía simétrica y aunque realmente un problema ajeno a ella no podemos perderlo de vista. Si enviamos un texto cifrado también tendremos que enviar la correspondiente clave para poder descifrarlo; de alguna forma el destinatario tiene que conocer la clave, y claro, el envío de la clave se tiene que efectuar de forma legible, sin ningún tipo de cifrado porque no disponemos de él todavía. El atacante que quiera descifrar un mensaje le puede resultar más fácil conseguir la clave que intentar descifrar el mensaje por otros métodos.

La criptografía hizo suyo también el problema de la transmisión de claves y buscó soluciones para poder transmitir textos cifrados sin tener necesidad de intercambiar claves legibles.